やっと5章も折り返し地点を超えました。ここで取り上げられているのは

nmap

nessus

の2個です。

nmapも使いどころがあまりないですが、nussusなんて名前を見るのも初めてです。

どんなんかなー

nmapというとポートスキャンで有名だと思いますが、機能はそれは結構いろいろ持ち合わせているようです。

- nmap – ネットワーク調査ツールおよびセキュリティ/ポート スキャナ

usage : nmap [スキャンタイプ…] [オプション] {ターゲットの指定}

スキャンタイプをいくつかピックアップ

| -sP | pingに応答するホストの一覧を表示する(Pingスキャン) |

| -sS | TCPのSYNパケットを送ってSYN+ACKが返ってくるか調べる(TCP SYNスキャン/TCPハーフスキャン) |

| -sT | TCPでポートに接続できるかを調べる(TCP Connectスキャン) |

| -sU | UDPポートをスキャンする(UDPスキャン) |

| -sF | FINフラグだけのパケットを送って調べる(TCP FINスキャン) |

| -PR | IPベースのスキャンより高速なARPスキャンを行う(ARP Ping) |

| -sV | ソフトウェア名とバージョンの表示を有効にする |

オプションをいくつかピックアップ

| -F | 高速のスキャンモード |

| -p | ポート番号を指定、範囲での指定も可能 |

こんなとこかね。

いくつか実際に叩いてみます。

結構ひやっとしますね。

$ nmap -A localhost ※いくつかは省略 22/tcp open ssh OpenSSH 5.3 (protocol 2.0) 25/tcp open smtp Postfix smtpd 80/tcp open http Apache httpd 2.2.15 ((Scientific Linux)) 110/tcp open pop3 Dovecot pop3d|_pop3-capabilities: USER CAPA UIDL TOP OK(K) RESP-CODES PIPELINING STLS SASL(PLAIN)

オーソドックスと言いますか。

$ sudo nmap -sT vincentina.net -p 25-80 Starting Nmap 5.51 ( http://nmap.org ) at 2014-10-28 09:38 JST Nmap scan report for vincentina.net (133.242.178.136) Host is up (0.063s latency). rDNS record for 133.242.178.136: www4122gi.sakura.ne.jp Not shown: 54 filtered ports PORT STATE SERVICE 25/tcp open smtp 80/tcp open http Nmap done: 1 IP address (1 host up) scanned in 6.45 seconds

続いては@ITに載ってたオプション。かなり入念に調べられた感がありますね。

・・人間ドックみたいな。

実際に実行してみると随分と色々な情報が出ました。

| -sS | TCPのSYNパケットを送ってSYN+ACKが返ってくるか調べる(TCP SYNスキャン/TCPハーフスキャン) |

| -P0 | (ping なし) |

| -T4 | TCPポートに対するスキャン処理の動的な遅延時間が10msを越えないようにする |

| -r | 番号順にスキャンする |

| -v | 冗長性レベルを上げる |

| -A | OS検出(-O)とバージョンスキャン(-sV)を実行できる。2 |

NMAPはこんな感じですかぬ。

Nessusのこと

NASLは、Nessusセキュリティスキャナのためにデザインされたスクリプト言語

らしいけれど、本当に初めて聞く。何なーにゃ。

Nessusはセキュリティホールを調査するプログラムだそうだ。

個人利用ならフリーで利用可能みたいなので、こりゃあやってみないとな。

GETの方法はググればでてくるので省略だ。

$ ls Nessus-5.2.7-es6.x86_64.rpm Nessus-5.2.7-es6.x86_64.rpm

nessusd (Nessus) 5.2.7 [build N25122] for Linux Copyright (C) 1998 - 2014 Tenable Network Security, Inc Processing the Nessus plugins... [##################################################] All plugins loaded - You can start nessusd by typing /sbin/service nessusd start - Then go to https://your domain:8834/ to configure your scanner

8834 を開けてサービスを起動させる。どうせなら8823が良かった。

$ sudo vi /etc/sysconfig/iptables $ sudo service iptables restart iptables: ファイアウォールルールを適用中: [ OK ]

httpでアクセスするとBad Request となるので注意。

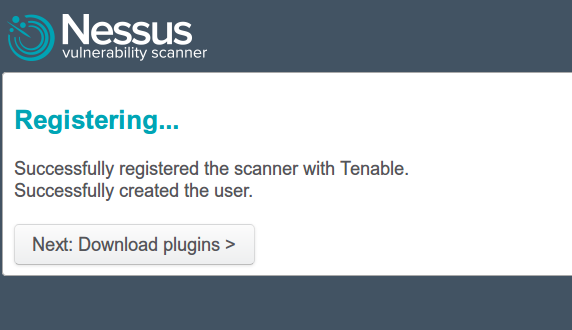

ユーザー名、パスワードを任意のもので設定するとアクティベートが出てくるので、さきほど個人登録したメールアドレス宛に文字列が届いているはずなので、そのキーを使ってアクティベーションするション。

こういうのをフロントエンドがApacheというらしい。ウエストエンドxYUKI みたいな。そやなー。

まだインストールが終わらないー。

結構時間がかかった。では、スキャンしてみよう。

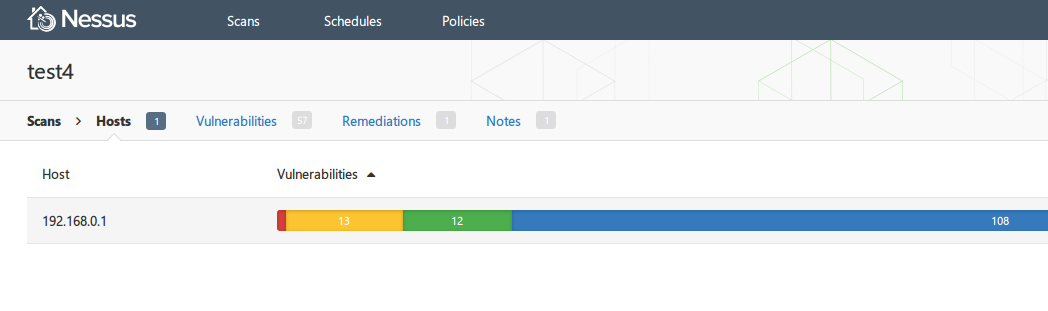

Policyを作ってScanするというのが一連の流れっぽい。英語なのでスッと入ってこないのが悲しいなぁ。

ベーシックネットワークな感じのスキャンしてみると一部クリティカルが出ているようだ。やはりピンと来ないけれど危ないという事は分かる。

日本語化に頼るのもいいんだけれど、やはりドキュメントなんかは英語なので、英語の重要性が日に日に増しているのを感じる今日この頃。

なんせ、支障が出てからでは遅いのだから。

Nessusも試しているものの、いまいちどういうもんかレポートできていないのが苦しいw

おそらくというか、なんというか、さっき出てきたNASLを使えば色々なテストができたりするのでしょう。タイムリーなものは初めから用意されているようで、先日のShellShockはサンプルとしてポリシーが既にあり、選択すればOKなようです。

試してみましたが問題なかったです。

ではでは今回はこれで終了。